CAA DNS Records

CAA record er en DNS posttype, der giver domæneejerne ekstra kontrol over SSL certifikater, der kan udstedes for deres domæner. Du definerer, hvilket nøglecenter der har tilladelse til at udstede hvilken type certifikater for dit domæne. Posttypen CAA blev defineret i 2013. Selv om brugen af CAA var ret almindeligt, var det ikke påkrævet indtil for nylig. Fra og med september 2017 er certifikatmyndigheder forpligtet til at tjekke CAA recorden som en del af udstedelsesprocessen. Det er ikke nødvendigt for domæneejeren at opretholde en CAA record.

Hvad er en CAA record?

CAA record, der er en forkortelse for Certificate Authority Authorization recors (autorisations poster for nøglecenter), er beregnet til at angive certifikatmyndigheder, der må udstede SSL certifikater til et bestemt websted. Ikke eksplicit tilladt certifikatmyndigheder udsteder ikke et certifikat, i modstning til de tilladte CA'er som er angivet i CAA recorden. I betragtning af at et certifikat er kun tilknyttet en certificeringsmyndighed, kan en domæneejer kontrollere hvilke certifikater der kan udstedes for at forhindre misbrug.

For eksempel begrænser vi tilladte certificeringsmyndigheder til Comodo kun ved at bruge følgende post til xolphin.com:

IN CAA 0 issue "comodoca.com"

eller

IN CAA 0 issue "comodo.com"

Begge er tilladt.

Domæneejere kan tilføje flere CAA-poster til DNS, så flere certifikatmyndigheder kan udstede certifikater for det respektive domænenavn.

Hvad er fordelene ved CAA?

CAA DNS recorden giver mulighed for at overtage kontrollen med certifikatmyndigheder, der har tilladelse til at udstede certifikater for et bestemt domæne, uden at certifikatmyndigheden har krævet et samarbejde. Ydermere gør brugen af CAA på globalt plan det muligt for certifikatmyndighederne at kontakte en domæneejer vedrørende en mislykket anmodning om udstedelse af certifikater. På grund af dette, vil domæne- og webstedsejere få indsigt i falske eller svigagtige certifikatanmodninger. Bemærk dog, at brug af CAA recorden ikke begrænser dig til en bestemt certifikatmyndighed. Som nævnt tidligere er det muligt for flere certificeringsmyndigheder at udstede certifikater for dine domæner ved at gøre brug af flere CAA records.

Er der nogen ulemper ved at bruge CAA?

- Kontrol af CAA records fra certificeringsmyndigheder er valgfri indtil september 2017. Fra 8. september 2017 og fremover skal certifikatmyndighederne kontrollere CAA recorden;

- I betragtning af at DNS selv ikke er et meget sikkert system og har potentiale til at blive omgået, anbefales det at bruge DNSSEC. DNSSEC giver mulighed for et ekstra sikkerhedsniveau ved at tilføje en digital signatur til et domænenavn;

- Hvis en CAA record er brugt, kan der ske en forsinkelse, da certifikatmyndigheden skal kontrollere CAA recorden. Hvis CAA recorden ikke stemmer overens, kan certifikatmyndigheden afslå udstedelsesanmodningen og bede dig om at ændre registreringene

Sådan konfigureres CAA

CAA er en specifik DNS posttype, som skal understøttes af din DNS manager. I mange tilfælde er det registraren (partiet som registrer dit domænenavn) eller din hostingudbyder, der er vært for dit websted. Ofte finder du ældre versioner af DNS servere, der ikke har nogen støtte til CAA, men der er en klar tendens til at hostingudbydere understøtter CAA og dermed anvendelsen af CAA records.

En CAA record har følgende struktur:

flag tag ca

- 'flag' kan kun indeholde 0 eller 128, 0 definerer det som obligatorisk, 128 gør det valgfrit. Vi anbefaler nu at sætte det på '0'

- 'tag' angiver typen af CAA record, den kan enten indeholde problem, issuewild eller iodef. Dette definerer følgende muligheder;

- 'issue' tillader at CAen kun udsteder 'almendlige' enkelt domæne certifikater.

- 'issuewild' angiver, at et wildcard-certifikat kan udstedes af CAen.

- 'iodef' giver dig mulighed for at angive en e-mail-adresse for mislykkede certifikatudstedelsesrapporter.

- 'ca' angiver, hvilken certificeringsmyndighed(er) har tilladelse til at udstede certifikater.

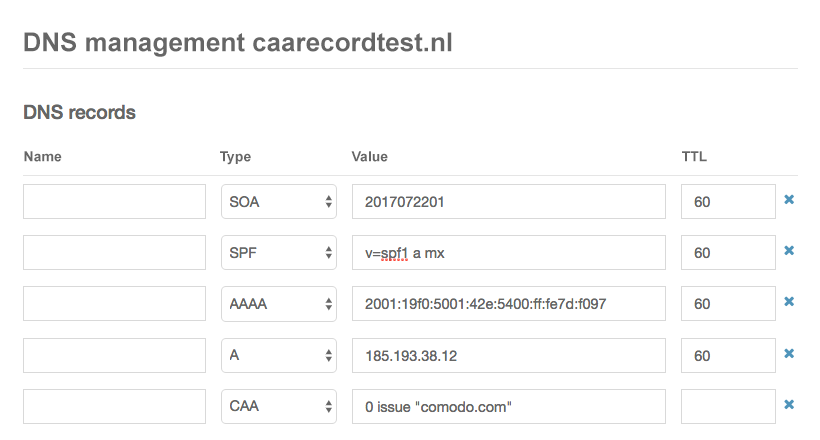

Da flere værdier er mulige, kræves der ofte flere CAA records. For at generere en CAA record kan du bruge følgende værktøj: https://sslmate.com/labs/caa/. Dette værktøj returnerer derefter en DNS (CAA) post, som du kan kopiere til din DNS zone. En DNS zone med den enkleste form for CAA ser sådan ud:

En DNS zone med en enkelt CAA ecord for DV certifikater fra Comodo, ingen meddelelser. Det er muligt at tillade flere certifikatmyndigheder ved at tilføje flere CAA records, som følger:

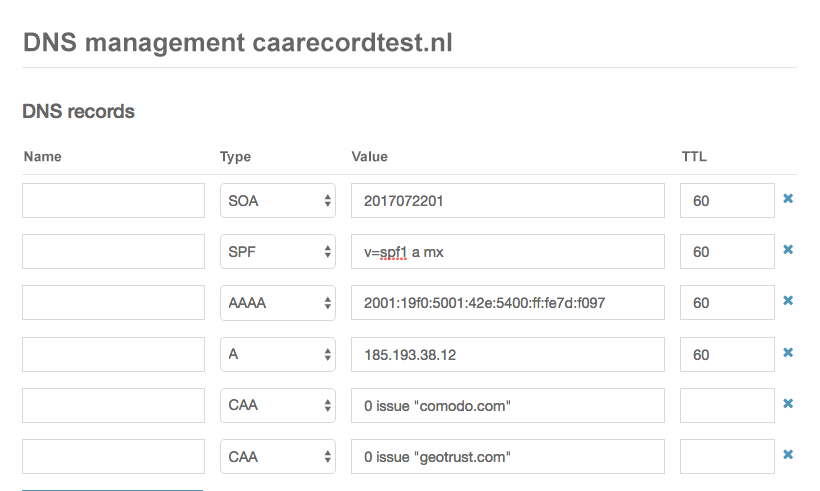

DNS zone med to CAA records, for at tillade certifikatudstedelse af DV certifikater fra både Comodo og GeoTrust, ingen meddelelser

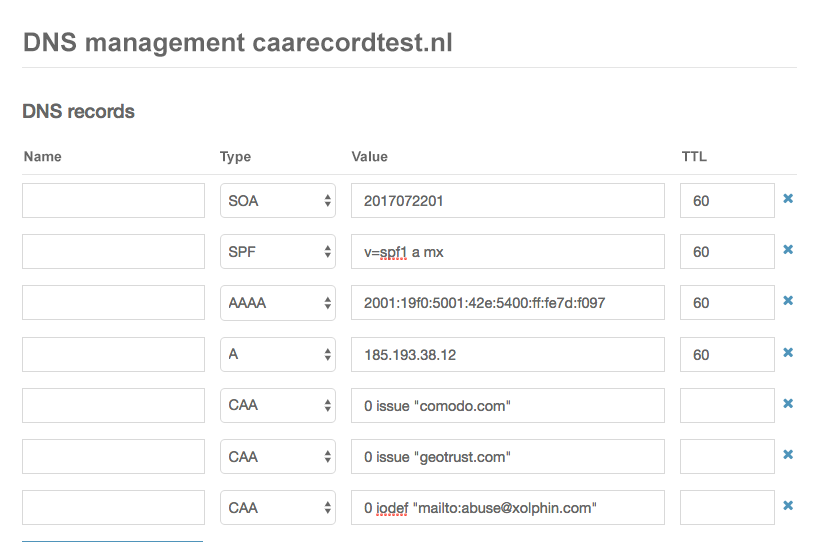

For at modtage meddelelser om mislykkede certifikatudstedelsesrapporter, for eksempel fordi certifikatet skal udstedes af en certifikatmyndighed, der ikke er inkluderet i CAA recorden, kan du tilføje en iodef CAA record:

DNS zone med tre CAA records, for at tillade certifikatudstedelse af DV certifikater fra Comodo og GeoTrust og rapportering til abuse@xolphin.com

Ved at erstatte 'issue' i GeoTrust-linjen med 'issuewild', aktiverer du GeoTrust til at udstede wildcard certifikater og Comodo kun single domain DV certifikater. For eksempel, når Comodo forsøger at udstede et wildcard certifikat, vil du modtage en besked på abuse@xolphin.com.

Kombinere CAA med DNSSEC

DNS skal betragtes som et usikkert system, fordi det er teoretisk muligt for uautoriserede enheder at tilpasse DNS poster. DNSSEC er et ekstra sikkerhedslag for at forhindre dette ved at forbinde en digital signatur til en bestemt 'DNS zone'. Som følge heraf kan DNS validitet struktureres for at forhindre misbrug. Brugen af CAA registreringer øger vigtigheden af en sikker DNS. Hvis hackere kan tilpasse DNSen, taber CAA sin værdi, fordi CAA recorden kan ændres.

Har du brug for hjælp?

![]() Ring til os

+45 898 719 39

Ring til os

+45 898 719 39

SSLCheck

SSLCheck kontrollerer, om dit certifikat er korrekt installeret på din server og om der potentielt er problemer.