Rodcertifikat

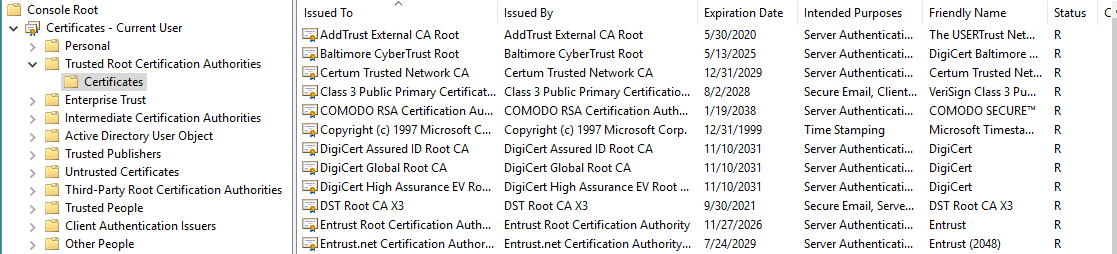

Et rodcertifikat identificerer en certificeringsmyndighed (CA). Med dette rodcertifikat underskriver en CA et eller flere underordnede certifikater, som underskriver slutbrugernes SSL certifikater. En webbrowsere indeholder en liste med rodcertifikater fra betroede CA'er. Denne liste kan variere pr. Browser, i de fleste tilfælde har den ca. 600 rodcertifikater på den. Som bruger kan du ændre denne liste manuelt ved at slette eller tilføje rodcertifikater. Nedenfor er et udsnit af Microsoft Management Console:

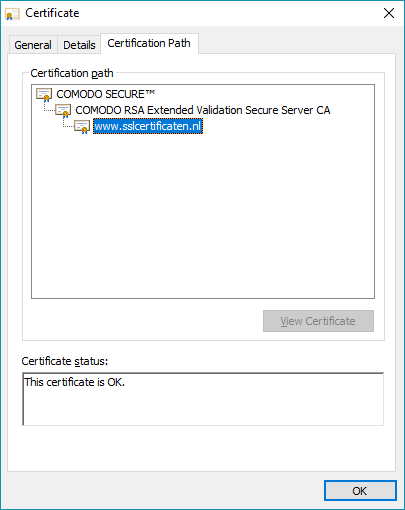

Browsere har tillid til disse rodcertifikater. Derfor er certifikaterne for slutbrugere, der er underskrevet af det mellemliggende certifikat (som er direkte underskrevet af rodcertifikatet) automatisk tillid til. Det her kalder vi en 'kæde af tillid' eller et 'certifikat-hierarki'. Billedet nedenfor viser hierarkiet for certifikatet til www.sslcertificaten.nl (Du kan se certifikatet ved at dobbeltklikke på det for at åbne det).

For et korrekt fungerende SSL certifikat er et velunderbygget rodcertifikat vigtigt. Rodcertifikater har en lang levetid på for eksempel 20 år.

Tidligere var det almindeligt for rodcertifikater at underskrive slutbrugercertifikater direkte uden mellemcertifikater. I dag bruger alle CA'er en eller flere mere mellemcertifikater. Sectigo (Comodo) bruger et andet mellemcertifikat for hver certifikattype. Da rodcertifikatet ikke længere behøver at underskrive, behøver det ikke at være online - det gør det mindre sårbart for misbrug. Hvis rodcertifikatet bliver kompromitteret, bliver alle underordnede certifikater ubrugelige. Det forklarer også, hvorfor en CA bruger flere mellemcertifikater: hvis et mellemcertifikater bliver kompromitteret, påvirker det ikke de andre mellemcertifikater.

På grund af den nylige overgang fra SHA-1 til SHA-2 kryptering bruger alle CA'er i dag SHA-2 mellemcertifikater.

Har du brug for hjælp?

![]() Ring til os

+45 898 719 39

Ring til os

+45 898 719 39

SSLCheck

SSLCheck kontrollerer, om dit certifikat er korrekt installeret på din server og om der potentielt er problemer.